2.21.3 urldecode

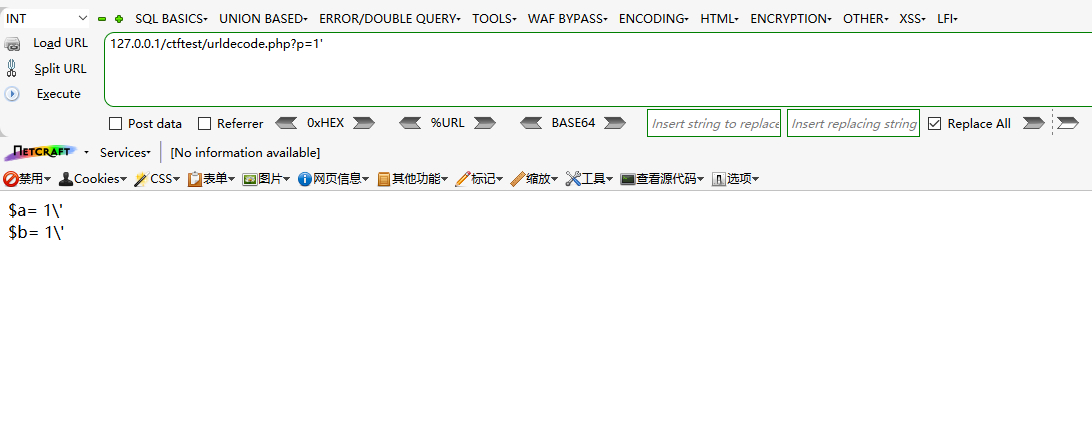

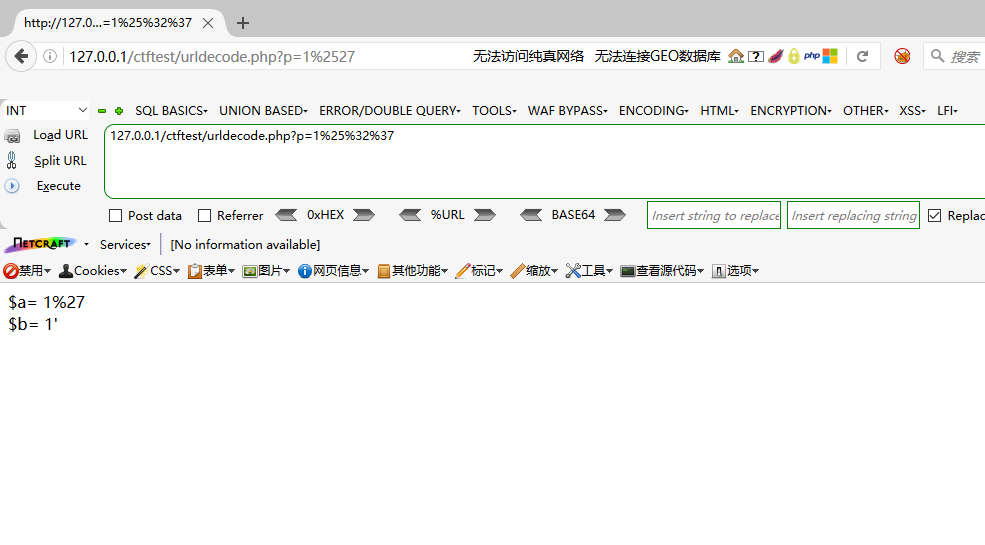

urldecode()

<?php

if(eregi("hackerDJ",$_GET[id])) {

echo("

not allowed!

");

exit();

}

$_GET[id] = urldecode($_GET[id]);

if($_GET[id] == "hackerDJ")

{

echo "

Access granted!

";

echo "

flag

";

}

?>二次urldecode注入

DocCms漏洞分析

Last updated

Was this helpful?