1.4 未过滤HTML代码漏洞

漏洞描述

漏洞等级

漏洞危害

漏洞利用

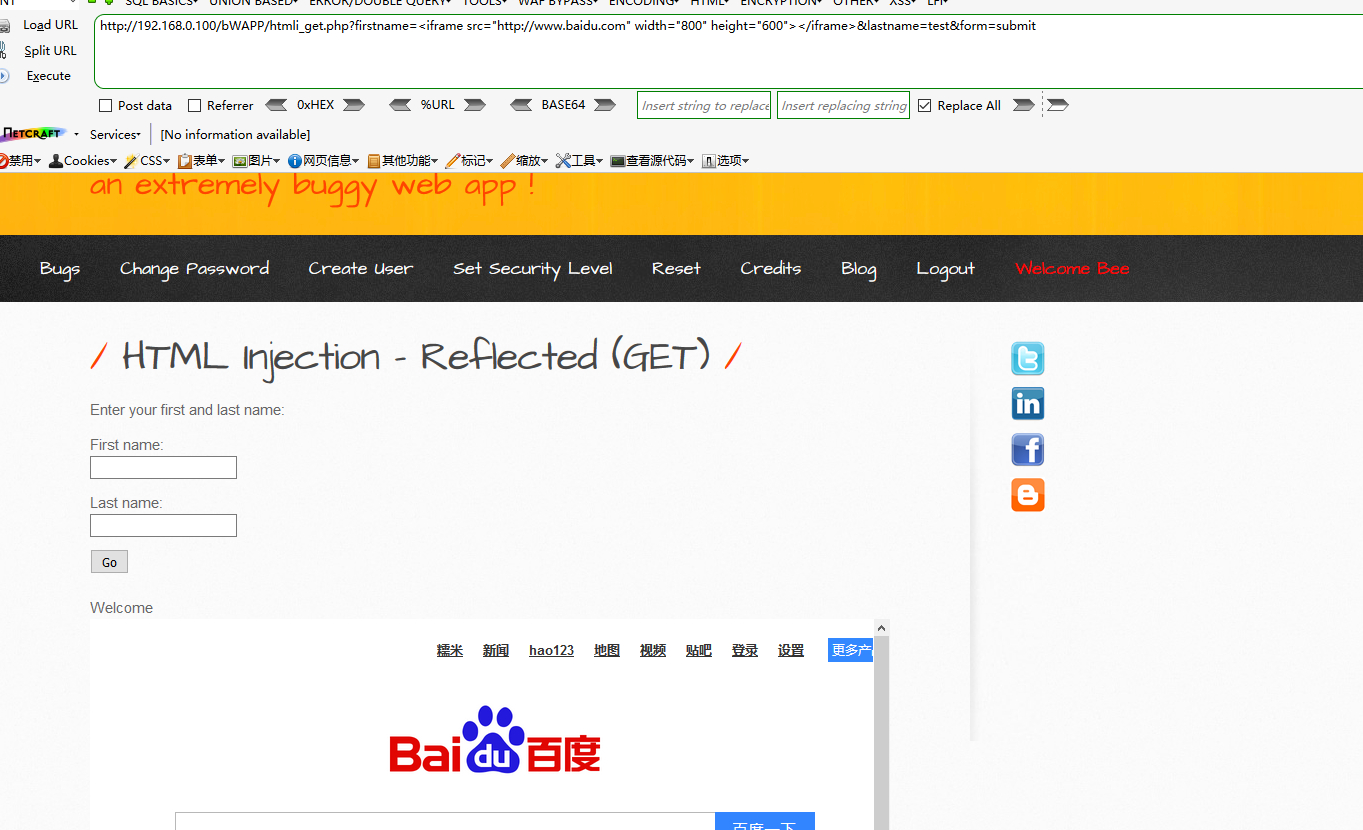

Get、Post型(无过滤)

http://192.168.0.100/bWAPP/htmli_get.php?firstname=<iframe src="http://www.baidu.com" width="800" height="600"></iframe>&lastname=test&form=submit

反射型(Current URL)

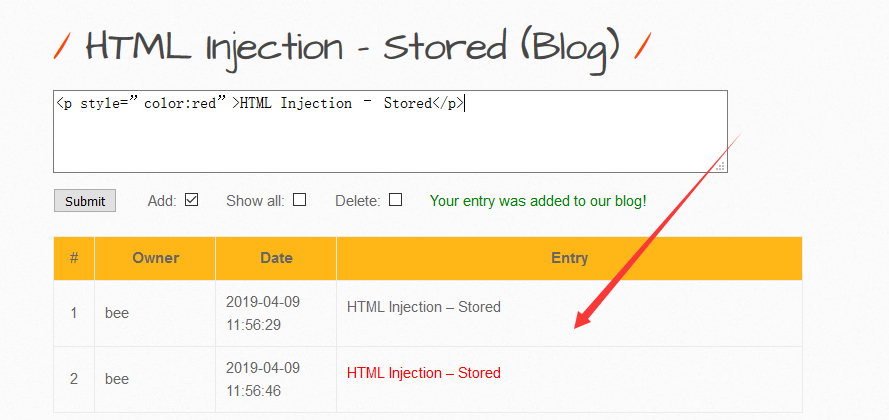

存储型

漏洞修复

Last updated

Was this helpful?